Sicherheitskonzept (intern): Unterschied zwischen den Versionen

(→Umgesetzte Sichgerheitsmaßnahmen) |

Sjw (Diskussion | Beiträge) K (update http links) |

||

| (50 dazwischenliegende Versionen von 4 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | + | {{Tip|Dieses Dokument befindet sich noch in der Entstehung.}} | |

=Präambel= | =Präambel= | ||

Freifunk Dreiländereck ("FF3L") ist ein parteipolitischer, unabhängiger, eingetragener Verein, der sich als Teil der weltweiten Open Wireless-Bewegung versteht, welche in Deutschland durch die Freifunk-Initiative repärsentiert wird. | Freifunk Dreiländereck ("FF3L") ist ein parteipolitischer, unabhängiger, eingetragener Verein, der sich als Teil der weltweiten Open Wireless-Bewegung versteht, welche in Deutschland durch die Freifunk-Initiative repärsentiert wird. | ||

| − | Zur Umsetzung des Vereinszwecks unterhält der FF3L eine Netzwerkinfrastruktur, welche in Kombination mit den Freifunk-WLAN-Routern das Freifunk-Netz bildet. Er ist bei der Bundesnetzagentur seit dem xx.xx.xxxx. als Telekommunikationsdienstleister (Access Provider) registriert. | + | Zur Umsetzung des Vereinszwecks unterhält der FF3L eine Netzwerkinfrastruktur, welche in Kombination mit den Freifunk-WLAN-Routern das Freifunk-Netz bildet. Weiterhin stellt er eine Firmware für Freifunk-Router zur Verfügung. Er ist bei der Bundesnetzagentur seit dem xx.xx.xxxx. als Telekommunikationsdienstleister (Access Provider) registriert. |

Mit dem vorliegenden Sicherheitskonzept werden die folgenden Absichten verfolgt: | Mit dem vorliegenden Sicherheitskonzept werden die folgenden Absichten verfolgt: | ||

* Erfüllung der Verpflichtung zur Erstellung und Umsetzung eines Sicherheitskonzeptes nach § 109 TKG. | * Erfüllung der Verpflichtung zur Erstellung und Umsetzung eines Sicherheitskonzeptes nach § 109 TKG. | ||

| − | * Transparente Dokumentation des Status Quo | + | * Transparente Dokumentation des Status Quo bezüglich Informationssicherheit als Grundlage für die kontinuierliche Verbesserung. |

* Aufzeigen von inherenten Limitierungen, die sich auf Grund der Funktionsweise des Freifunk-Netzes ergeben. | * Aufzeigen von inherenten Limitierungen, die sich auf Grund der Funktionsweise des Freifunk-Netzes ergeben. | ||

| − | * | + | * Darstellung der Pflichten von Freifunk-Nutzern hinsichtlich Gewährleistung ihrer eigene Sicherheit. |

| − | =Hintergrund= | + | =Umfang= |

| + | Der Umfang des Sicherheitskonzepts beschränkt sich ausschließlich auf die vom FF3L (also dem Verein, und nicht von Freifunkern als Privatpersonen) betriebene Netzwerkinfrastruktur. Explizit beinhaltet dies die vom FF3L betriebenen Bündel-Server, Internet und IC-VPN Gateways. Aspekte der Freifunk-Router werden insofern abgehandelt, wie sie mit der vom Verein herausgegebenen Freifunk-Firmware in Verbindung stehen. Nicht im Umfang enthalten sind Server und Engeräte, welche von Freifunk-Nutzern betrieben werden. | ||

| + | |||

| + | Der Begriff Freifunk-Netz in diesem Dokument bezieht sich auschließlich auf das Freifunk-Netz im Dreiländereck (CH-DE-FR), dessen Aufbau und Betrieb durch den FF3L gefördert wird. Gleiches gilt für die Begriffe Freifunk-Router, Freifunk-Firmware und Freifunk-Server. Eine Übertragung auf Freifunk-Netze anderer Commnunities ist nicht zulässig. | ||

| + | |||

| + | =Kontinuierliche Verbesserung= | ||

| + | Das vorliegende Sicherheitskonzept ist als lebendes Dokument konzipiert. Es dient als Grundlage für die Arbeit des Sicherheitsbeauftragten. Dieser analysiert und aktualisiert gemeinsam mit dem Administratoren-Team des FF3L sowie allen interessierten Freifunkern in regelmäßigen Abständen die Anforderungen an die vom FF3L betriebenen Teilsysteme, die Zulänglichkeit der umgesetzten Maßnahmen sowie die Planung zukünftiger Maßnahmen zur weiteren Verbesserung der Sicherheit. | ||

| + | |||

| + | =Gesetzlicher Hintergrund= | ||

Auszug aus dem "Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten nach § 109 Telekommunikationsgesetz (TKG): | Auszug aus dem "Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten nach § 109 Telekommunikationsgesetz (TKG): | ||

| Zeile 34: | Zeile 42: | ||

Die Freifunk-Router sinde handelsübliche WLAN-Router, ausgestattet mit einer speziellen Software ("Firmware"). Die spezielle Firmware gestattet es den Freifunk-Routern spontan Verbindung mit anderen Freifunk-Routern in Reichweite aufzunehmen. Hierbei kommt der offizielle, zugelassene WLAN-Standard 802.11n zum Einsatz. Gleichzeitig agieren die Router als WLAN-Zugangspunkt und ermöglichen damit Klienten (z.B. Smartphones) den direkten Zugang zum Freifunknetz. | Die Freifunk-Router sinde handelsübliche WLAN-Router, ausgestattet mit einer speziellen Software ("Firmware"). Die spezielle Firmware gestattet es den Freifunk-Routern spontan Verbindung mit anderen Freifunk-Routern in Reichweite aufzunehmen. Hierbei kommt der offizielle, zugelassene WLAN-Standard 802.11n zum Einsatz. Gleichzeitig agieren die Router als WLAN-Zugangspunkt und ermöglichen damit Klienten (z.B. Smartphones) den direkten Zugang zum Freifunknetz. | ||

| − | Damit die Daten in dieser chaotischen Struktur ihren Weg finden, kommt ein spezielles Routing-Protokoll zum Einsatz. Im Fall des FF3L handelt es sich um das Protokoll [ | + | Damit die Daten in dieser chaotischen Struktur ihren Weg finden, kommt ein spezielles Routing-Protokoll zum Einsatz. Im Fall des FF3L handelt es sich um das Protokoll [https://www.open-mesh.org/projects/batman-adv/wiki B.A.T.M.A.N. Advanced]. Dieses arbeitet auf der Netzzugangsschicht (Layer 2 nach dem OSI-Netzwerkschichtmodell). Das Freifunk-Netz verhält sich damit effektiv so, als wären alle Knoten über einen einzigen Netzwerk-Switch miteinander verbunden. |

Neben der direkten Verbindung von Freifunk-Routern via WLAN gibt es die Option, isolierte Funkwolken über Tunnelverbindungen zu zentralen Servern ("Bündel-Servern") miteinander zu verbinden. Die Tunnelverbindungen laufen über das Internet und sind verschlüsselt (d.h. der Inhalt ist für Dritte nicht einsehbar). Der Internetanschluss wird hierbei auf freiwilliger Basis von den Knotenbetreibern zur Vefügung gestellt. | Neben der direkten Verbindung von Freifunk-Routern via WLAN gibt es die Option, isolierte Funkwolken über Tunnelverbindungen zu zentralen Servern ("Bündel-Servern") miteinander zu verbinden. Die Tunnelverbindungen laufen über das Internet und sind verschlüsselt (d.h. der Inhalt ist für Dritte nicht einsehbar). Der Internetanschluss wird hierbei auf freiwilliger Basis von den Knotenbetreibern zur Vefügung gestellt. | ||

| Zeile 64: | Zeile 72: | ||

===Abgeleitete Sicherheitsanforderungen=== | ===Abgeleitete Sicherheitsanforderungen=== | ||

# Freifunk-Router sind vor dem Zugriff unbefugter Dritter geschützt. | # Freifunk-Router sind vor dem Zugriff unbefugter Dritter geschützt. | ||

| − | # | + | #* Die Einstellungen des Freifunk-Routers lassen sich lediglich in einem gesonderten Konfigurationsmodus verändern. |

| − | # | + | #* In der Standardkonfiguration des Freifunk-Routers ist kein Zugang auf der Ebene des Betriebssystems ("Shell Login") möglich. |

| − | # | + | #* Optional kann durch den Router-Betreiber ein verschlüsselter Zugang (z.B. via SSH) aktiviert werden, um die Wartung aus der Ferne zu ermöglichen. |

| − | |||

# Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers. | # Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers. | ||

| − | # | + | #* Eine Firewall auf dem Freifunk-Router (Layer 2 und/oder Layer 3) verhindert den Zugriff auf das private Netz des Betreibers. |

| − | # | + | #* Ausgenommen ist der Aufbau einer Tunnelverbindung zu den Bündelservern, sofern der Betreiber dies in der Konfiguration ausdrücklich gestattet ("opt in"). |

| − | |||

# Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben. | # Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben. | ||

| − | # | + | #* Die Firmware der Freifunk-Router wird in angemessenen Intervallen automatisch über das Freifunk-Netzt aktualisiert ("Autoupdater"). |

| − | # | + | #* Die Authentizität der Firmware wird durch ein elektronisches Signaturverfahren sichergestellt. |

| − | # | + | #* Neue Firmware-Versionen werden vor dem Ausrollen gem. eines festgelegten Schemas getestet. |

| − | |||

# Übertragene Daten sind vor dem Zugriff Dritter geschützt. | # Übertragene Daten sind vor dem Zugriff Dritter geschützt. | ||

| − | # | + | #* Die Datenübertragung zu den Bündel-Servern erfolgt mittels verschlüsselter Tunnelverbindungen (End-zu-Endverschlüsselung) unter Verwendung von nach heutigem Wissenssand sicherer Verfahren. |

| − | # | + | #* Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt. |

| − | |||

# Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| − | # | + | #* Der Ausfall einzelner Freifunk-Router führt nicht zur Störung des restlichen Netzes. |

| − | # | + | #* Das Routing des Freifunk-Netzes ist "selbstheilend". Durch Ausfall bedingte Unterbrechungenwerden automatisch behoben. |

| − | # | + | #* Die Funktionstüchtigkeit der Router wird überwacht und der fehlerhafte Betrieb detektiert. |

===Umgesetzte Sichgerheitsmaßnahmen=== | ===Umgesetzte Sichgerheitsmaßnahmen=== | ||

| Zeile 90: | Zeile 94: | ||

#* Die verwendete Gluon-Firmware unterstützt einen separaten Konfigurationsmodus. Dieser ist nach dem Aufspielen der Firmware aktiviert. Er kann zu einem späteren Zeitpunkt durch längeres Drücken der Reset-Taste am Router erneut aktiviert werden. Die Konfiguration wird über eine Web-Oberfläche unter der Adresse http://192.168.0.1 vorgenommen. Nach Abschluss der Konfiguration wechselt der Router in den Betriebsmodus. Eine Änderung der Konfiguration über die Web-Obewrfläche ist in der Folge nicht mehr möglich. | #* Die verwendete Gluon-Firmware unterstützt einen separaten Konfigurationsmodus. Dieser ist nach dem Aufspielen der Firmware aktiviert. Er kann zu einem späteren Zeitpunkt durch längeres Drücken der Reset-Taste am Router erneut aktiviert werden. Die Konfiguration wird über eine Web-Oberfläche unter der Adresse http://192.168.0.1 vorgenommen. Nach Abschluss der Konfiguration wechselt der Router in den Betriebsmodus. Eine Änderung der Konfiguration über die Web-Obewrfläche ist in der Folge nicht mehr möglich. | ||

#* In der Standardkonfiguration der Gluon-Firmware ist der Shell Login auf den Router deaktiviert. Er muss explizit im Konfigurationsmodus aktiviert werden, indem ein Passwort oder Schlüssel für den Zugang via SSH gesetzt wird. | #* In der Standardkonfiguration der Gluon-Firmware ist der Shell Login auf den Router deaktiviert. Er muss explizit im Konfigurationsmodus aktiviert werden, indem ein Passwort oder Schlüssel für den Zugang via SSH gesetzt wird. | ||

| − | |||

# Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers. | # Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers. | ||

| − | ** | + | #* Das Freifunk-Netz und das private Netz des Router-Betreibers werden in der Gluon-Netzwerkkonfiguration strikt getrennt. Die Zugänge zu den beiden Netzen sind in Form separater Brücken zusammengefasst (''br-client'' und ''br-wan''). |

| − | * | + | #* Die verwendete Gluon-Firmware konfiguriert Firewall-Regeln (bereitgestellt durch das Paket ''gluon-ebtables''), welche auf der Netzzugangsschicht (Layer 2) den Zugriff auf das private Netz unterbindet. |

| − | + | #* Eine Ausnahme bildet der Aufbau einer optionalen Tunnelverbindung zu den Bündel-Servern durch die VPN-Software ''fastd''. Diese Option muss vom Betreiber im Konfigurationsmodus explizit aktiviert werden ("opt-in"). | |

# Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben. | # Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben. | ||

| − | * | + | #* Der FF3L betreibt einen Aktualisierungs-Dienst, welcher über das Freifunk-Netz erreichbar ist. Mit Hilfe des Aktualisierungsdienstes lassen sich neuere Versionen der Firmware auf den Routern automatisch einspielen. Die Konfiguration der Freifunk-Router bleibt hierbei soweit möglich erhalten. |

| − | + | #* Der Aktualisierungs-Dienst ist in der Standardkonfiguration der Freifunk-Firmware aktiviert (Zweig "stable"). Der Aktualisierungs-Dienst kann im Konfigurationsmodus in den Experteneinstellungen deaktiviert werden ("opt-out"). | |

| − | * | + | #* Die Authentitizät der Firmware-Images wird durch ein Signaturverfahren gewährleistet (signiertes Manifest). Neue Images werden von den Freifunk-Routern nur bei vorhandensein einer gültigen Signatur installiert (siehe auch [https://gluon.readthedocs.org/en/v2014.4/index.html Gluon-Dokumentation]). |

| − | + | #* Veröffentlichte Firmware-Images werden in die Zweige "experimental", "beta" und "stable" unterteilt. Neue Firmware-Versionen werden in eben dieser Reihenfolge ausgerollt, um einen ausreichenden Testbetrieb vor der Verbreitung zu gewährleisten. | |

| + | #* Die Aktuelle Praxis bezüglich der Veröffentlichung von neuen Firmware-Versionen ist im [https://wiki.freifunk-3laendereck.net/Freifunk-Router:Firmware Wiki] des FF3L dokumentiert. | ||

# Übertragene Daten sind vor dem Zugriff Dritter geschützt. | # Übertragene Daten sind vor dem Zugriff Dritter geschützt. | ||

| − | + | #* Die Datenübertragung zu den Bündel-Servern erfolgt mittels der VPN-Software fastd über das Internet. Die übertragenen Daten sind mittels des Chiffre Salsa20/12 verschlüsselt. | |

| − | + | #* Die Authentifizierung erfolgt mittels der asymmetrischen Schlüsselverfahren UMAC oder GMAC. Die öffentlichen Schlüssel müssen einmalig vor dem Aufbau der Verbindung ausgetauscht werden. Dies geschieht im Rahmen der Registrierung des Knotens. | |

| − | |||

# Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| − | + | #* Der Ausfall einzelner Server führt nicht zu Störungen innerhalb des Netzes, sofern alternative Routen existieren. In diesem Fällen wird das Routing durch das verwendete Routing-Protokoll batman-adv automatisch korrigiert und die Lücke geschlossen | |

| − | * | + | #* Die Freifunk-Firmware stellt auf den Knoten eine Status-Seite bereit. Auf dieser kann man sehen, ob der Knoten mit dem Freifunk-Netz und auf welche Weise er mit dem Freifunk-Netz verbunden ist. |

| − | * | + | #* Der Status aller Knoten wird zusätzlich in Form einer Knotenkarte auf den Servern des FF3L visualisiert. Der Karte lässt sich neben der Lage des Knotens (freiwillige Angabe) entnehmen, ob ein Knoten mit dem Freifunk-Netz verbunden ist und wie er verbunden ist. |

| − | === | + | ===Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen=== |

| + | # Freifunk-Router sind vor dem Zugriff unbefugter Dritter geschützt. | ||

| + | #* Freifunk-Router werden prinzipiell nicht vom FF3L betrieben. Für den Schutz vor physikalischem Zugriff und ggf. damit einhergehender Manipulation ist der Knoten-Betreiber verantwortlich. | ||

| + | # Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers. | ||

| + | #* Die an bestimmten Freifunk-Routern verfügbaren LAN-Ports ermöglichen eine direkte Verbindung von Endgeräten (z.B. Servern) mit dem Freifunk-Netz. LAN-Ports sind von den WAN-Ports zu unterscheiden, über welche die Freifunk-Router mit dem Internet verbunden werden. | ||

| + | #* Im Fall einer Verwechslung der Ports, kann das private Netze des Freifunk-Betreibers in das Freifunk-Netz überbrückt werden. | ||

| + | #* Um Knotenbetreiber im Fall einer Verwechselung zu schützen, sollen die LAN-Ports in der Standardkonfiguration deaktiviert werden. Eine Aktivierung erfolgt über den Konfigurationsmodus des Routers. | ||

| + | # Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben. | ||

| + | #* Der Aktualisierungs-Dienst für die Freifunk-Firmware ist in der Standardkonfiguration aktiviert. Die entsprechende Einstellung verbirgt sich jedoch unter den Experteneinstellungen im Konfigurationsmodus. | ||

| + | #* Um Knotenbetreiber auf diesen Umstand aufmerksam zu machen, ist eine Verlegung der Einstellungen in den allgemeinen Teil des Konfigurationsmnodus geplant. | ||

# Übertragene Daten sind vor dem Zugriff Dritter geschützt. | # Übertragene Daten sind vor dem Zugriff Dritter geschützt. | ||

| − | ** | + | #* Die Datenübertragung zwischen den Freifunk-Routern erfolgt auf Grund der eingesetzen Technologie unverschlüsselt. Sie ist damit durch Dritte vor Ort abhörbar. |

| + | #* Umfassende Sicherheit lässt sich allein durch End-zu-End-Verschlüsselung gewährleisten. Die Anwendung dieser erfolgt auf den Endgeräten und liegt damit in der Verantwortung der Freifunk-Nutzer und nicht des FF3L. | ||

| + | #* Um eine sichere Übetragung von den Klienten zu den Bündel-Servern zu gewährleisten, soll optional ein VPN-Zugang für Klienten angeboten werden (z.B. [https://openvpn.net OpenVPN]). | ||

| + | #* Um eine sichere Übertragung von Endpunkt zu Endpunkt innerhalb des Freifunk-Netzes anzubieten, ist die Einrichtung eines verschlüsselten Overlay-Netzes angedacht (z.B. [http://cjdns.info/ cjDNS]). | ||

| + | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet | ||

| + | #* Keine geplanten Maßnahmen. | ||

==Server== | ==Server== | ||

| − | Im Folgenden Abschnitt sind die allgemeinen Schutzziele und Gefährdungen für Freifunk-Server zusammengefasst. | + | Im Folgenden Abschnitt sind die allgemeinen Schutzziele und Gefährdungen für Freifunk-Server zusammengefasst. Freifunk-Server werden in der Regel - jedoch nicht ausschließlich - bei Host Providern angemietet (physikalische und virtualisierte Root Server). Die Einrichtung, der Betrieb und die Wartung erfolgt durch den FF3L. Der Begriff "Freifunk-Server" umfasst hierbei die weiter unten aufgeführten Bündel-Server, Internet sowie IC-VPN Gateways. Diese werden entsprechend ihrer Aufgaben noch einmal separat abgehandelt. In der Praxis werde die verschiedenen Server meist zusammengefasst. Ausgeschlossen sind Server, welche von Freifunkern als Privatpersonen innerhalb des Freifunknetzes betrieben werden. |

| − | Freifunk-Server werden in der Regel - jedoch nicht ausschließlich - bei Host Providern angemietet (physikalische und virtualisierte Root Server). Die Einrichtung, der Betrieb und die Wartung erfolgt durch | ||

===Schutzziele und Gefährdungen=== | ===Schutzziele und Gefährdungen=== | ||

| Zeile 124: | Zeile 140: | ||

===Abgeleitete Sicherheitsanforderungen=== | ===Abgeleitete Sicherheitsanforderungen=== | ||

# Server sind vor dem Zugriff unbefugter Dritter geschützt. | # Server sind vor dem Zugriff unbefugter Dritter geschützt. | ||

| − | + | #* Der Zugriff auf die Server (physikalisch und über das Internet) ist auf einen engen, definierten Personenkreis beschränkt. | |

| − | + | #* Zugriffsrechte werden nach Bedarf und maßgeschneidert erteilt. | |

| − | + | #* Der Zugang aus dem Netz erfolgt exklusiv über verschlüsselte Verbindungen (z.B. SSH). | |

| − | + | #* Eine Firewall beschränkt Zugriffe aus dem Netz auf das notwendige Minimum. | |

| − | + | #* Spezielle Sicherheitssoftware zur Erkennung von Eindringlingen wird verwendet. | |

| + | # Fehler und Sicherheitslücken in der verwendeten Software werden behoben. | ||

| + | #* Server werden auf der Grundlage eines gepflegten, quelloffenen Betriebssystems errichtet. | ||

| + | #* Verwendete Software wird in adequaten Intervallen aktualisiert. | ||

| + | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| + | #* Die Funktionstüchtigkeit der Server wird überwacht und der fehlerhafte Betrieb detektiert. | ||

| + | #* Server sind vor DoS-Attacken aus dem Internet geschützt. | ||

| + | ===Umgesetzte Sicherheitsmaßnahmen=== | ||

| + | # Server sind vor dem Zugriff unbefugter Dritter geschützt. | ||

| + | #* Der Zugriff auf die Server des FF3L ist auf Mitglieder des Administratoren-Teams begrenzt. Das Aministratoren-Team wird durch den Vorstand des Vereins benannt. | ||

| + | #* Der Shell-Login ist ausschließlich über SSH möglich. Die Authentifizierung erfolgt mittels eines Passworts (LDAP) oder eines hinterlegten Schlüssels. | ||

| + | #* Server werden durch Firewall-Regeln auf der Basis von ''iptables'' geschützt. Die Standardvorgabe ist, dass eingehende und weiterzuleitende Pakete verworfen werden. Die Freigabe von Ports bzw. der Weiterleitung erfolgt mittels spezifischer Regeln wo erwünscht. | ||

# Fehler und Sicherheitslücken in der verwendeten Software werden behoben. | # Fehler und Sicherheitslücken in der verwendeten Software werden behoben. | ||

| − | * | + | #* Die Freifunk-Server werden auf Basis der Debian Linux-Distribution betrieben. Sofern möglich, wird die jeweils letzte stabile Version verwendet. |

| − | ** | + | #* Es werden in angemessenen Intervallen empfohlene Sicherheitsaktualisierungen mittels der offiziellen Paketverwaltung eingespielt. |

| + | #* Das Administratoren-Team verfolgt sicherheitsrelevante Ankündigungen über die Mailing-Liste debian-security-announce@lists.debian.org. | ||

| + | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| + | #* Kritische Server und Dienste werden über ein zentrales Monitoring auf der Basis von Nagios(-Derivaten) überwacht. Das Monitoring ist redundant aufgesetzt. Der aktuelle Zustand aller Server und Dienste ist über eine Web-Oberfläche einsehbar. Optional erfolgt eine Mitteilung per e-Mail im Fall von Statusänderungen. | ||

| + | #* Die Server des FF3L werden von Host Providern angemietet. Diese bieten üblicherweise einen gewissen Schutz vor DoS-Angriffen in der Form adaptiver Firewalls. | ||

| + | ===Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen=== | ||

| + | # Server sind vor dem Zugriff unbefugter Dritter geschützt. | ||

| + | #* Die Erteilung von Zugriffsrechten erfolgt derzeit weitestgehend monolithisch, soll in Zukunft jedoch granular und nach Bedarf erfolgen. Erteilte Rechte sollen an geeigneter Stelle transparent dokumentiert und veröffentlicht werden. | ||

| + | #* Bzgl. der verwendbaren Passwörter gibt es aktuell keine Vorgaben. In der Zukunft soll eine Überprüfung der Passwortstärke sowie Vorgabe einer minimalen Entropie implementiert werden. | ||

| + | #* Die Authentifizierung im Rahmen des Shell-Login via SSH ist aktuell mittels eines Passworts möglich. Die Authentifizierung soll auf asymmetrische Schlüsselverfahren beschränkt werden, um die Folgen von Man-in-der-Mitte-Angriffen zu mildern. | ||

| + | #* Sicherheitssoftware zur Erkennung von Eindringlingen wird aktuell nur auf einem Teil der Freifunk-Server verwendet. Die Erstellung und Umsetzung eines flächendeckenden Konzepts steht nachwievor aus. | ||

| + | # Fehler und Sicherheitslücken in der verwendeten Software werden behoben. | ||

| + | #* Keine geplanten Maßnahmen. | ||

# Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| − | * | + | #* Keine geplanten Maßnahmen. |

| − | |||

==Bündel-Server== | ==Bündel-Server== | ||

| − | Bündel-Server dienen der Verbindung isolierter Funkwolken innerhalb des | + | Bündel-Server dienen der Verbindung isolierter Funkwolken innerhalb des Freifunk-Netzes. Vom Prinzip her sind Sie den Freifunk-Routern gleichgestellte Netzwerkknoten, erfüllen jedoch zusätzliche Aufgaben. Bündel-Server unterhalten im Normalfall eine hohe Anzahl an Verbindungen zu Freifunk-Routern. Da ein erheblicher Teil des Datenverkehrs über die Bündel-Server läuft, sind diese als besonders sicherheitskritisch einzustufen. Konkret erfüllen Bündel-Server die folgenden Aufgaben: |

| − | * Verbindung | + | * Verbindung entfernter Freifunk-Router mittels Tunnelverbindungen über das Internet. |

* Austausch von Routen-Informationen, um die zielgerichtete Zustellung von Daten zu ermöglichen. | * Austausch von Routen-Informationen, um die zielgerichtete Zustellung von Daten zu ermöglichen. | ||

| − | * Automatische Netzwerkkonfiguration von Klienten | + | * Automatische Netzwerkkonfiguration von Klienten. |

| − | * Namensauflösung innerhalb des Freifunk-Netzes | + | * Namensauflösung innerhalb des Freifunk-Netzes. |

===Schutzziele und Gefährdungen=== | ===Schutzziele und Gefährdungen=== | ||

| − | |||

# Übertragene Daten sind vor dem Zugriff Dritter geschützt. | # Übertragene Daten sind vor dem Zugriff Dritter geschützt. | ||

# Die Namensauflösung ist vor Manipulationen durch Dritte geschützt. | # Die Namensauflösung ist vor Manipulationen durch Dritte geschützt. | ||

# Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| + | |||

| + | Zusätzlich gelten die Schutzziele und Gefährdungen für Server im allgemeinen. | ||

===Abgeleitete Sicherheitsanforderungen=== | ===Abgeleitete Sicherheitsanforderungen=== | ||

# Übertragene Daten sind vor dem Zugriff Dritter geschützt. | # Übertragene Daten sind vor dem Zugriff Dritter geschützt. | ||

| − | + | #* Die Datenübertragung zu den Freifunk-Routern erfolgt mittels verschlüsselter Tunnelverbindungen (End-zu-Endverschlüsselung) unter Verwendung von nach heutigem Wissenssand sicherer Verfahren. | |

| − | + | #* Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt. | |

| − | |||

# Die Namensauflösung ist vor Manipulationen durch Dritte geschützt. | # Die Namensauflösung ist vor Manipulationen durch Dritte geschützt. | ||

| − | + | #* Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt. | |

| − | |||

# Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| − | + | #* Der Ausfall eines Bündel-Servers führt nicht zur Störung des restlichen Netzes. | |

| − | + | #* Die Netzstabilität wird durch Redundanz gewährleistet. Die Bündel-Server sind über mehrere Rechenzeitung verteilt. | |

| − | + | #* Das Routing des Freifunk-Netzes ist "selbstheilend". Durch Ausfall bedingte Unterbrechungen werden automatisch behoben. | |

| − | + | #* Die verfügbare Bandbreite wird gleichmäßig auf alle verbundenen Knoten/Klienten verteilt. | |

| − | |||

===Umgesetzte Sichgerheitsmaßnahmen=== | ===Umgesetzte Sichgerheitsmaßnahmen=== | ||

| − | === | + | ===Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen=== |

==Internet Gateways== | ==Internet Gateways== | ||

| − | + | Internet Gateways stellen die Verbindung zwischen dem Freifunk-Netz und dem Internet her. Sie werden auch als "Exit Nodes" bezeichnet und stellen die Standard-Route innerhalb des Freifunk-Netzes. In der aktuellen Konfiguration ist das Routing auf IPv4 beschränkt. Die lokalen IPv4-Adressen der Klienten werden auf die öffentlichen IPv4-Adressen der Gateways abgebildet. Konkret erfüllen Internet Gateways die folgenden Aufgaben: | |

| − | Aufgaben: | + | * Routing von Verkehr zwischen dem Freifunk-Netz und dem Internet (nur IPv4) |

| − | * | + | * Adressübersetzung (nur IPv4) |

| − | * | + | * Namensauflösung für das Internet |

| − | * | ||

===Schutzziele und Gefährdungen=== | ===Schutzziele und Gefährdungen=== | ||

| − | # Gleichmäßige Verteilung der verfügbaren Bandbreite auf alle Klienten sowie | + | # Gleichmäßige Verteilung der verfügbaren Bandbreite auf alle Klienten sowie adequate Priorisierung des Verkehrs nach Diensten. |

| − | # Unterbindung von | + | # Unterbindung von Rechtsverletzungen |

| − | |||

| − | + | Zusätzlich gelten die Schutzziele und Gefährdungen für Server im allgemeinen. | |

| − | |||

| − | |||

| − | # Unterbindung von SPAM-Nachrichten | + | ===Abgeleitete Sicherheitsanforderungen=== |

| − | * | + | # Gleichmäßige Verteilung der verfügbaren Bandbreite auf alle Klienten sowie adequate Priorisierung des Verkehrs nach Diensten. |

| + | #* Verwendung geeigneter Queueing Disciplines. | ||

| + | # Unterbindung von Rechtsverletzungen | ||

| + | #* Unterbindung des Versands von SPAM-Nachrichten. | ||

| + | #* Einschränkung von P2P-Dateiübertragungen auf ein tolerierbares Maß. | ||

| − | + | ===Umgesetzte Sicherheitsmaßnahmen=== | |

| − | |||

| − | |||

| − | === | ||

| + | ===Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen=== | ||

==IC-VPN Gateways== | ==IC-VPN Gateways== | ||

| − | + | IC-VPN Gateways stellen die Verbindung zwischen dem Freifunk-Netz und anderen Freifunk-Netzen innerhalb des Intercity VPNs (IC-VPN) her. Die Verbindung erfolgt über ein virtuelles Transportnetz. Die zugehörigen Routen werden mittels BGP ausgetauscht. In der aktuellen Konfiguration wird zusätzlich der Verkehr ins Internet via IPv6 zu den "Exit Nodes" anderer Freifunk-Netze geroutet. Konkret erfüllen IC-VPN Gateways die folgenden Aufgaben: | |

| − | + | * Peering mit IC-VPN Gateways anderer Freifunk-Netze | |

| − | * Austausch von | + | * Austausch von Routeninformation via BGP |

| + | * Routing von Verkehr zwischen den Freifunk-Netzen | ||

* Namensauflösung für Domänen innerhalb des IC-VPN | * Namensauflösung für Domänen innerhalb des IC-VPN | ||

| − | * | + | * Routing von Internetverkehr (IPv6) zu den Internet Gateways anderer Freifunk-Netze |

===Schutzziele und Gefährdungen=== | ===Schutzziele und Gefährdungen=== | ||

# Übertragene Daten sind vor dem Zugriff Dritter geschützt. | # Übertragene Daten sind vor dem Zugriff Dritter geschützt. | ||

# Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| − | |||

| − | Zusätzlich gelten die | + | Zusätzlich gelten die Schutzziele und Gefährdungen für Server im allgemeinen. |

| − | ===Abgeleitete | + | ===Abgeleitete Sicherheitsanforderungen=== |

# Übertragene Daten sind vor dem Zugriff Dritter geschützt. | # Übertragene Daten sind vor dem Zugriff Dritter geschützt. | ||

| − | + | #* Die Datenübertragung zu den Bündel-Servern erfolgt mittels verschlüsselter Tunnelverbindungen (End-zu Endverschlüsselung) unter Verwendung von nach heutigem Wissenssand sicherer Verfahren. | |

| − | + | #* Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt. | |

| + | # Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet. | ||

| + | #* Der Ausfall des IC-VPN-Gateways führt nicht zur Störung des restlichen Netzes. | ||

| + | |||

| + | ===Umgesetzte Sicherheitsmaßnahmen=== | ||

| − | === | + | ===Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen=== |

==Bewertung des Gesamtsystems== | ==Bewertung des Gesamtsystems== | ||

Welche Risiken ergeben sich aus dem Zusammnenwirken der Teilsysteme? | Welche Risiken ergeben sich aus dem Zusammnenwirken der Teilsysteme? | ||

| − | |||

| − | |||

| − | |||

| − | |||

==Mitteilungspflichten== | ==Mitteilungspflichten== | ||

Welche Sicherheitsverletzungen und/oder Störungen würden wir der Bundesnetzagentur mitteilen wollen? | Welche Sicherheitsverletzungen und/oder Störungen würden wir der Bundesnetzagentur mitteilen wollen? | ||

| − | |||

| − | |||

| − | |||

| − | |||

Aktuelle Version vom 14. Juni 2017, 03:18 Uhr

| |

Tipp: Dieses Dokument befindet sich noch in der Entstehung. |

Inhaltsverzeichnis

Präambel

Freifunk Dreiländereck ("FF3L") ist ein parteipolitischer, unabhängiger, eingetragener Verein, der sich als Teil der weltweiten Open Wireless-Bewegung versteht, welche in Deutschland durch die Freifunk-Initiative repärsentiert wird.

Zur Umsetzung des Vereinszwecks unterhält der FF3L eine Netzwerkinfrastruktur, welche in Kombination mit den Freifunk-WLAN-Routern das Freifunk-Netz bildet. Weiterhin stellt er eine Firmware für Freifunk-Router zur Verfügung. Er ist bei der Bundesnetzagentur seit dem xx.xx.xxxx. als Telekommunikationsdienstleister (Access Provider) registriert.

Mit dem vorliegenden Sicherheitskonzept werden die folgenden Absichten verfolgt:

- Erfüllung der Verpflichtung zur Erstellung und Umsetzung eines Sicherheitskonzeptes nach § 109 TKG.

- Transparente Dokumentation des Status Quo bezüglich Informationssicherheit als Grundlage für die kontinuierliche Verbesserung.

- Aufzeigen von inherenten Limitierungen, die sich auf Grund der Funktionsweise des Freifunk-Netzes ergeben.

- Darstellung der Pflichten von Freifunk-Nutzern hinsichtlich Gewährleistung ihrer eigene Sicherheit.

Umfang

Der Umfang des Sicherheitskonzepts beschränkt sich ausschließlich auf die vom FF3L (also dem Verein, und nicht von Freifunkern als Privatpersonen) betriebene Netzwerkinfrastruktur. Explizit beinhaltet dies die vom FF3L betriebenen Bündel-Server, Internet und IC-VPN Gateways. Aspekte der Freifunk-Router werden insofern abgehandelt, wie sie mit der vom Verein herausgegebenen Freifunk-Firmware in Verbindung stehen. Nicht im Umfang enthalten sind Server und Engeräte, welche von Freifunk-Nutzern betrieben werden.

Der Begriff Freifunk-Netz in diesem Dokument bezieht sich auschließlich auf das Freifunk-Netz im Dreiländereck (CH-DE-FR), dessen Aufbau und Betrieb durch den FF3L gefördert wird. Gleiches gilt für die Begriffe Freifunk-Router, Freifunk-Firmware und Freifunk-Server. Eine Übertragung auf Freifunk-Netze anderer Commnunities ist nicht zulässig.

Kontinuierliche Verbesserung

Das vorliegende Sicherheitskonzept ist als lebendes Dokument konzipiert. Es dient als Grundlage für die Arbeit des Sicherheitsbeauftragten. Dieser analysiert und aktualisiert gemeinsam mit dem Administratoren-Team des FF3L sowie allen interessierten Freifunkern in regelmäßigen Abständen die Anforderungen an die vom FF3L betriebenen Teilsysteme, die Zulänglichkeit der umgesetzten Maßnahmen sowie die Planung zukünftiger Maßnahmen zur weiteren Verbesserung der Sicherheit.

Gesetzlicher Hintergrund

Auszug aus dem "Katalog von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten nach § 109 Telekommunikationsgesetz (TKG):

Für das Betreiben öffentlicher Telekkommunikatiosnetze sowie das Erbringen öffentlich zugänglicher Telekommunikationsdiense schreibt § 109 TKG Vorkehrungen und sonstige Maßnahmen

- zum Schutz des Fernmeldegehimnisses,

- gegen die Verletzung des Schutzes personenbezogener Daten,

- gegen Störungen, die zu erheblichen Beeinträchtigungen von Telekommunikationsnetzen und -diensten führen, auch soweit sie durch äußere Angriffe und Einwirkungen von Katastrophen bedingt sein könnten,

als Mindestanforderungen vor.

Ziel und Zweck der zu treffenden Maßnahmen sind insbesondere

- die Sicherheit vor unerlaubtem Zugriffen auf Telekommunikations- und Datenverarbeitungssysteme

- die Reduzierung / Minimierung der Auswirkungen von Sicherheitsverletzungen auf Nutzer oder auf zusammengeschaltete Netze

- die Gewährleistung eines ordnungsgemäßen Betriebes der Netze und dadurch die Sicherstellung der fortlaufenden Verfügbarkeit der über die Netze erbrachten Dienste.

Netzstruktur

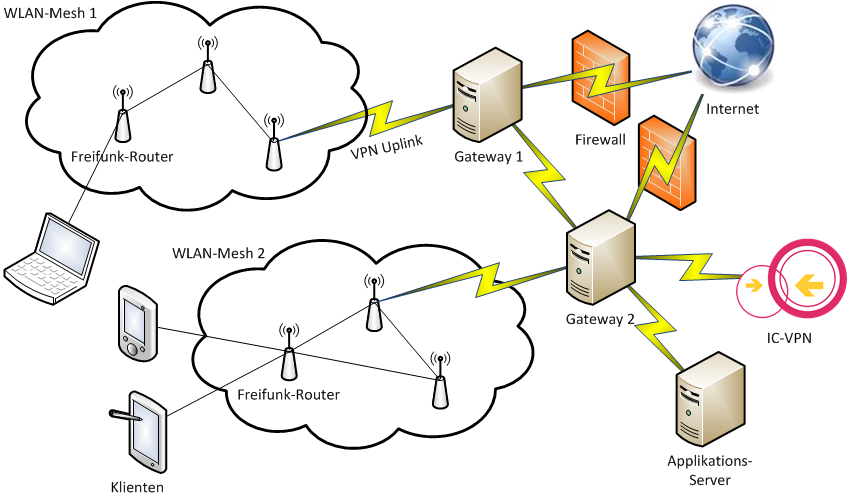

Das Freifunknetz ist ein offenes, sich spontan ausbildendes und selbstheilendes Maschennetzwerk. Die Grundbausteine ("Knoten") des Freifunk-Netzes sind die Freifunk-Router. Der Begriff Maschennetzwerk bedeutet, dass die einzelnen Knoten mit einem oder mehreren Knoten auf nicht hierarschische Weise verbunden sind.

Die Freifunk-Router sinde handelsübliche WLAN-Router, ausgestattet mit einer speziellen Software ("Firmware"). Die spezielle Firmware gestattet es den Freifunk-Routern spontan Verbindung mit anderen Freifunk-Routern in Reichweite aufzunehmen. Hierbei kommt der offizielle, zugelassene WLAN-Standard 802.11n zum Einsatz. Gleichzeitig agieren die Router als WLAN-Zugangspunkt und ermöglichen damit Klienten (z.B. Smartphones) den direkten Zugang zum Freifunknetz.

Damit die Daten in dieser chaotischen Struktur ihren Weg finden, kommt ein spezielles Routing-Protokoll zum Einsatz. Im Fall des FF3L handelt es sich um das Protokoll B.A.T.M.A.N. Advanced. Dieses arbeitet auf der Netzzugangsschicht (Layer 2 nach dem OSI-Netzwerkschichtmodell). Das Freifunk-Netz verhält sich damit effektiv so, als wären alle Knoten über einen einzigen Netzwerk-Switch miteinander verbunden.

Neben der direkten Verbindung von Freifunk-Routern via WLAN gibt es die Option, isolierte Funkwolken über Tunnelverbindungen zu zentralen Servern ("Bündel-Servern") miteinander zu verbinden. Die Tunnelverbindungen laufen über das Internet und sind verschlüsselt (d.h. der Inhalt ist für Dritte nicht einsehbar). Der Internetanschluss wird hierbei auf freiwilliger Basis von den Knotenbetreibern zur Vefügung gestellt.

Weiterhin bietet das Freifunknetz über zentrale Gateways eine Verbindung ins Internet ("Internet Gateways") sowie den Verbund aller Freifunk-Netze ("IC-VPN Gateways"). Der Verein Freifunk Dreiländreck e.V. agiert damit als Zugangsanbieter ("Access Provider"). Die indirekte Weiterleitung ins Internet schützt die Knotenbetreiber vor ewaigen Haftungsansprüchen ("Störherhaftung") im Fall eines Missbrauchs durch Dritte.

Zusätzlich können Applikations-Server in das Freifunk-Netz integriert werden. Diese agieren als reguläre Netzwerkknoten und sind den Freifunk-Routern gleichgestellt.

Sicherheitsteilsysteme

In den folgenden Abschnitten werden die sicherheitskritischen Teilsysteme des Freifunk-Netzes definiert und diskutiert. Konkret werden als Teilsysteme die Freifunk-Router und Freifunk-Server im allgmeienen sowie Bündel-Server, Internet und IC-VPN Gateways im speziellen behandelt. Jeder Abschnitt besteht aus einer einleitenden Beschreibung inkl. der Aufgaben des jeweiligen Teilsystems, einer Auflistung von Schutzzielen und Gefährdungen, abgeleiteten Sicherheitsanforderungen, bereits umgesetzten sowie zukünftigen, geplanten Sicherheitsmaßnahmen. Zuletzt erfolgt eine abschließende Beurteilung des Gesamtsystems.

Freifunk-Router

Freifunk-WLAN-Router bilden die Grundelemente des Freifunk-Netzes. Sie werden auch als Netzwerkknoten bezeichnet. Bei Freifunk-Routern handelt sich um handelsübliche WLAN-Router, welche durch das Einspielen eines speziellen Betriebssystems ("Freifunk-Firmware") modifiziert werden. Freifunk-Router erfüllen die folgenden Aufgaben:

- Spontane Bildung des Freifunk-Maschennetzwerks via WLAN mit allen in Reichweite befindlichen Freifunk-Routern (lokale Funkwolke).

- Optional die Errichtung von Tunnelverbindungen zu Bündel-Servern über das Internet für den Datenaustausch mit entfernten Funkwolken.

- Austausch von Routen-Informationen, um die zielgerichtete Zustellung von Daten zu ermöglichen.

- Zugangspunkt zum Freifunk-Netzwerk für WLAN-Klienten (z.B. Smartphones, Tablets, Notebooks).

- Optional die Anbindung von Servern und/oder lokalen Klienten mittels einer direkten Kabelverbindung.

Schutzziele und Gefährdungen

- Freifunk-Router sind vor dem Zugriff unbefugter Dritter geschützt.

- Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers.

- Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben.

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

Abgeleitete Sicherheitsanforderungen

- Freifunk-Router sind vor dem Zugriff unbefugter Dritter geschützt.

- Die Einstellungen des Freifunk-Routers lassen sich lediglich in einem gesonderten Konfigurationsmodus verändern.

- In der Standardkonfiguration des Freifunk-Routers ist kein Zugang auf der Ebene des Betriebssystems ("Shell Login") möglich.

- Optional kann durch den Router-Betreiber ein verschlüsselter Zugang (z.B. via SSH) aktiviert werden, um die Wartung aus der Ferne zu ermöglichen.

- Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers.

- Eine Firewall auf dem Freifunk-Router (Layer 2 und/oder Layer 3) verhindert den Zugriff auf das private Netz des Betreibers.

- Ausgenommen ist der Aufbau einer Tunnelverbindung zu den Bündelservern, sofern der Betreiber dies in der Konfiguration ausdrücklich gestattet ("opt in").

- Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben.

- Die Firmware der Freifunk-Router wird in angemessenen Intervallen automatisch über das Freifunk-Netzt aktualisiert ("Autoupdater").

- Die Authentizität der Firmware wird durch ein elektronisches Signaturverfahren sichergestellt.

- Neue Firmware-Versionen werden vor dem Ausrollen gem. eines festgelegten Schemas getestet.

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Die Datenübertragung zu den Bündel-Servern erfolgt mittels verschlüsselter Tunnelverbindungen (End-zu-Endverschlüsselung) unter Verwendung von nach heutigem Wissenssand sicherer Verfahren.

- Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

- Der Ausfall einzelner Freifunk-Router führt nicht zur Störung des restlichen Netzes.

- Das Routing des Freifunk-Netzes ist "selbstheilend". Durch Ausfall bedingte Unterbrechungenwerden automatisch behoben.

- Die Funktionstüchtigkeit der Router wird überwacht und der fehlerhafte Betrieb detektiert.

Umgesetzte Sichgerheitsmaßnahmen

- Freifunk-Router sind vor dem Zugriff unbefugter Dritter geschützt.

- Die verwendete Gluon-Firmware unterstützt einen separaten Konfigurationsmodus. Dieser ist nach dem Aufspielen der Firmware aktiviert. Er kann zu einem späteren Zeitpunkt durch längeres Drücken der Reset-Taste am Router erneut aktiviert werden. Die Konfiguration wird über eine Web-Oberfläche unter der Adresse http://192.168.0.1 vorgenommen. Nach Abschluss der Konfiguration wechselt der Router in den Betriebsmodus. Eine Änderung der Konfiguration über die Web-Obewrfläche ist in der Folge nicht mehr möglich.

- In der Standardkonfiguration der Gluon-Firmware ist der Shell Login auf den Router deaktiviert. Er muss explizit im Konfigurationsmodus aktiviert werden, indem ein Passwort oder Schlüssel für den Zugang via SSH gesetzt wird.

- Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers.

- Das Freifunk-Netz und das private Netz des Router-Betreibers werden in der Gluon-Netzwerkkonfiguration strikt getrennt. Die Zugänge zu den beiden Netzen sind in Form separater Brücken zusammengefasst (br-client und br-wan).

- Die verwendete Gluon-Firmware konfiguriert Firewall-Regeln (bereitgestellt durch das Paket gluon-ebtables), welche auf der Netzzugangsschicht (Layer 2) den Zugriff auf das private Netz unterbindet.

- Eine Ausnahme bildet der Aufbau einer optionalen Tunnelverbindung zu den Bündel-Servern durch die VPN-Software fastd. Diese Option muss vom Betreiber im Konfigurationsmodus explizit aktiviert werden ("opt-in").

- Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben.

- Der FF3L betreibt einen Aktualisierungs-Dienst, welcher über das Freifunk-Netz erreichbar ist. Mit Hilfe des Aktualisierungsdienstes lassen sich neuere Versionen der Firmware auf den Routern automatisch einspielen. Die Konfiguration der Freifunk-Router bleibt hierbei soweit möglich erhalten.

- Der Aktualisierungs-Dienst ist in der Standardkonfiguration der Freifunk-Firmware aktiviert (Zweig "stable"). Der Aktualisierungs-Dienst kann im Konfigurationsmodus in den Experteneinstellungen deaktiviert werden ("opt-out").

- Die Authentitizät der Firmware-Images wird durch ein Signaturverfahren gewährleistet (signiertes Manifest). Neue Images werden von den Freifunk-Routern nur bei vorhandensein einer gültigen Signatur installiert (siehe auch Gluon-Dokumentation).

- Veröffentlichte Firmware-Images werden in die Zweige "experimental", "beta" und "stable" unterteilt. Neue Firmware-Versionen werden in eben dieser Reihenfolge ausgerollt, um einen ausreichenden Testbetrieb vor der Verbreitung zu gewährleisten.

- Die Aktuelle Praxis bezüglich der Veröffentlichung von neuen Firmware-Versionen ist im Wiki des FF3L dokumentiert.

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Die Datenübertragung zu den Bündel-Servern erfolgt mittels der VPN-Software fastd über das Internet. Die übertragenen Daten sind mittels des Chiffre Salsa20/12 verschlüsselt.

- Die Authentifizierung erfolgt mittels der asymmetrischen Schlüsselverfahren UMAC oder GMAC. Die öffentlichen Schlüssel müssen einmalig vor dem Aufbau der Verbindung ausgetauscht werden. Dies geschieht im Rahmen der Registrierung des Knotens.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

- Der Ausfall einzelner Server führt nicht zu Störungen innerhalb des Netzes, sofern alternative Routen existieren. In diesem Fällen wird das Routing durch das verwendete Routing-Protokoll batman-adv automatisch korrigiert und die Lücke geschlossen

- Die Freifunk-Firmware stellt auf den Knoten eine Status-Seite bereit. Auf dieser kann man sehen, ob der Knoten mit dem Freifunk-Netz und auf welche Weise er mit dem Freifunk-Netz verbunden ist.

- Der Status aller Knoten wird zusätzlich in Form einer Knotenkarte auf den Servern des FF3L visualisiert. Der Karte lässt sich neben der Lage des Knotens (freiwillige Angabe) entnehmen, ob ein Knoten mit dem Freifunk-Netz verbunden ist und wie er verbunden ist.

Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen

- Freifunk-Router sind vor dem Zugriff unbefugter Dritter geschützt.

- Freifunk-Router werden prinzipiell nicht vom FF3L betrieben. Für den Schutz vor physikalischem Zugriff und ggf. damit einhergehender Manipulation ist der Knoten-Betreiber verantwortlich.

- Freifunk-Router ermöglichen Dritten den Zugang zum Freifunk-Netz, nicht jedoch den Zugang zum privaten Netz des Router-Betreibers.

- Die an bestimmten Freifunk-Routern verfügbaren LAN-Ports ermöglichen eine direkte Verbindung von Endgeräten (z.B. Servern) mit dem Freifunk-Netz. LAN-Ports sind von den WAN-Ports zu unterscheiden, über welche die Freifunk-Router mit dem Internet verbunden werden.

- Im Fall einer Verwechslung der Ports, kann das private Netze des Freifunk-Betreibers in das Freifunk-Netz überbrückt werden.

- Um Knotenbetreiber im Fall einer Verwechselung zu schützen, sollen die LAN-Ports in der Standardkonfiguration deaktiviert werden. Eine Aktivierung erfolgt über den Konfigurationsmodus des Routers.

- Fehler und Sicherheitslücken in der Freifunk-Firmware werden behoben.

- Der Aktualisierungs-Dienst für die Freifunk-Firmware ist in der Standardkonfiguration aktiviert. Die entsprechende Einstellung verbirgt sich jedoch unter den Experteneinstellungen im Konfigurationsmodus.

- Um Knotenbetreiber auf diesen Umstand aufmerksam zu machen, ist eine Verlegung der Einstellungen in den allgemeinen Teil des Konfigurationsmnodus geplant.

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Die Datenübertragung zwischen den Freifunk-Routern erfolgt auf Grund der eingesetzen Technologie unverschlüsselt. Sie ist damit durch Dritte vor Ort abhörbar.

- Umfassende Sicherheit lässt sich allein durch End-zu-End-Verschlüsselung gewährleisten. Die Anwendung dieser erfolgt auf den Endgeräten und liegt damit in der Verantwortung der Freifunk-Nutzer und nicht des FF3L.

- Um eine sichere Übetragung von den Klienten zu den Bündel-Servern zu gewährleisten, soll optional ein VPN-Zugang für Klienten angeboten werden (z.B. OpenVPN).

- Um eine sichere Übertragung von Endpunkt zu Endpunkt innerhalb des Freifunk-Netzes anzubieten, ist die Einrichtung eines verschlüsselten Overlay-Netzes angedacht (z.B. cjDNS).

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet

- Keine geplanten Maßnahmen.

Server

Im Folgenden Abschnitt sind die allgemeinen Schutzziele und Gefährdungen für Freifunk-Server zusammengefasst. Freifunk-Server werden in der Regel - jedoch nicht ausschließlich - bei Host Providern angemietet (physikalische und virtualisierte Root Server). Die Einrichtung, der Betrieb und die Wartung erfolgt durch den FF3L. Der Begriff "Freifunk-Server" umfasst hierbei die weiter unten aufgeführten Bündel-Server, Internet sowie IC-VPN Gateways. Diese werden entsprechend ihrer Aufgaben noch einmal separat abgehandelt. In der Praxis werde die verschiedenen Server meist zusammengefasst. Ausgeschlossen sind Server, welche von Freifunkern als Privatpersonen innerhalb des Freifunknetzes betrieben werden.

Schutzziele und Gefährdungen

- Server sind vor dem Zugriff unbefugter Dritter geschützt.

- Fehler und Sicherheitslücken in der verwendeten Software werden behoben.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

Abgeleitete Sicherheitsanforderungen

- Server sind vor dem Zugriff unbefugter Dritter geschützt.

- Der Zugriff auf die Server (physikalisch und über das Internet) ist auf einen engen, definierten Personenkreis beschränkt.

- Zugriffsrechte werden nach Bedarf und maßgeschneidert erteilt.

- Der Zugang aus dem Netz erfolgt exklusiv über verschlüsselte Verbindungen (z.B. SSH).

- Eine Firewall beschränkt Zugriffe aus dem Netz auf das notwendige Minimum.

- Spezielle Sicherheitssoftware zur Erkennung von Eindringlingen wird verwendet.

- Fehler und Sicherheitslücken in der verwendeten Software werden behoben.

- Server werden auf der Grundlage eines gepflegten, quelloffenen Betriebssystems errichtet.

- Verwendete Software wird in adequaten Intervallen aktualisiert.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

- Die Funktionstüchtigkeit der Server wird überwacht und der fehlerhafte Betrieb detektiert.

- Server sind vor DoS-Attacken aus dem Internet geschützt.

Umgesetzte Sicherheitsmaßnahmen

- Server sind vor dem Zugriff unbefugter Dritter geschützt.

- Der Zugriff auf die Server des FF3L ist auf Mitglieder des Administratoren-Teams begrenzt. Das Aministratoren-Team wird durch den Vorstand des Vereins benannt.

- Der Shell-Login ist ausschließlich über SSH möglich. Die Authentifizierung erfolgt mittels eines Passworts (LDAP) oder eines hinterlegten Schlüssels.

- Server werden durch Firewall-Regeln auf der Basis von iptables geschützt. Die Standardvorgabe ist, dass eingehende und weiterzuleitende Pakete verworfen werden. Die Freigabe von Ports bzw. der Weiterleitung erfolgt mittels spezifischer Regeln wo erwünscht.

- Fehler und Sicherheitslücken in der verwendeten Software werden behoben.

- Die Freifunk-Server werden auf Basis der Debian Linux-Distribution betrieben. Sofern möglich, wird die jeweils letzte stabile Version verwendet.

- Es werden in angemessenen Intervallen empfohlene Sicherheitsaktualisierungen mittels der offiziellen Paketverwaltung eingespielt.

- Das Administratoren-Team verfolgt sicherheitsrelevante Ankündigungen über die Mailing-Liste debian-security-announce@lists.debian.org.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

- Kritische Server und Dienste werden über ein zentrales Monitoring auf der Basis von Nagios(-Derivaten) überwacht. Das Monitoring ist redundant aufgesetzt. Der aktuelle Zustand aller Server und Dienste ist über eine Web-Oberfläche einsehbar. Optional erfolgt eine Mitteilung per e-Mail im Fall von Statusänderungen.

- Die Server des FF3L werden von Host Providern angemietet. Diese bieten üblicherweise einen gewissen Schutz vor DoS-Angriffen in der Form adaptiver Firewalls.

Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen

- Server sind vor dem Zugriff unbefugter Dritter geschützt.

- Die Erteilung von Zugriffsrechten erfolgt derzeit weitestgehend monolithisch, soll in Zukunft jedoch granular und nach Bedarf erfolgen. Erteilte Rechte sollen an geeigneter Stelle transparent dokumentiert und veröffentlicht werden.

- Bzgl. der verwendbaren Passwörter gibt es aktuell keine Vorgaben. In der Zukunft soll eine Überprüfung der Passwortstärke sowie Vorgabe einer minimalen Entropie implementiert werden.

- Die Authentifizierung im Rahmen des Shell-Login via SSH ist aktuell mittels eines Passworts möglich. Die Authentifizierung soll auf asymmetrische Schlüsselverfahren beschränkt werden, um die Folgen von Man-in-der-Mitte-Angriffen zu mildern.

- Sicherheitssoftware zur Erkennung von Eindringlingen wird aktuell nur auf einem Teil der Freifunk-Server verwendet. Die Erstellung und Umsetzung eines flächendeckenden Konzepts steht nachwievor aus.

- Fehler und Sicherheitslücken in der verwendeten Software werden behoben.

- Keine geplanten Maßnahmen.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

- Keine geplanten Maßnahmen.

Bündel-Server

Bündel-Server dienen der Verbindung isolierter Funkwolken innerhalb des Freifunk-Netzes. Vom Prinzip her sind Sie den Freifunk-Routern gleichgestellte Netzwerkknoten, erfüllen jedoch zusätzliche Aufgaben. Bündel-Server unterhalten im Normalfall eine hohe Anzahl an Verbindungen zu Freifunk-Routern. Da ein erheblicher Teil des Datenverkehrs über die Bündel-Server läuft, sind diese als besonders sicherheitskritisch einzustufen. Konkret erfüllen Bündel-Server die folgenden Aufgaben:

- Verbindung entfernter Freifunk-Router mittels Tunnelverbindungen über das Internet.

- Austausch von Routen-Informationen, um die zielgerichtete Zustellung von Daten zu ermöglichen.

- Automatische Netzwerkkonfiguration von Klienten.

- Namensauflösung innerhalb des Freifunk-Netzes.

Schutzziele und Gefährdungen

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Die Namensauflösung ist vor Manipulationen durch Dritte geschützt.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

Zusätzlich gelten die Schutzziele und Gefährdungen für Server im allgemeinen.

Abgeleitete Sicherheitsanforderungen

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Die Datenübertragung zu den Freifunk-Routern erfolgt mittels verschlüsselter Tunnelverbindungen (End-zu-Endverschlüsselung) unter Verwendung von nach heutigem Wissenssand sicherer Verfahren.

- Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt.

- Die Namensauflösung ist vor Manipulationen durch Dritte geschützt.

- Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

- Der Ausfall eines Bündel-Servers führt nicht zur Störung des restlichen Netzes.

- Die Netzstabilität wird durch Redundanz gewährleistet. Die Bündel-Server sind über mehrere Rechenzeitung verteilt.

- Das Routing des Freifunk-Netzes ist "selbstheilend". Durch Ausfall bedingte Unterbrechungen werden automatisch behoben.

- Die verfügbare Bandbreite wird gleichmäßig auf alle verbundenen Knoten/Klienten verteilt.

Umgesetzte Sichgerheitsmaßnahmen

Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen

Internet Gateways

Internet Gateways stellen die Verbindung zwischen dem Freifunk-Netz und dem Internet her. Sie werden auch als "Exit Nodes" bezeichnet und stellen die Standard-Route innerhalb des Freifunk-Netzes. In der aktuellen Konfiguration ist das Routing auf IPv4 beschränkt. Die lokalen IPv4-Adressen der Klienten werden auf die öffentlichen IPv4-Adressen der Gateways abgebildet. Konkret erfüllen Internet Gateways die folgenden Aufgaben:

- Routing von Verkehr zwischen dem Freifunk-Netz und dem Internet (nur IPv4)

- Adressübersetzung (nur IPv4)

- Namensauflösung für das Internet

Schutzziele und Gefährdungen

- Gleichmäßige Verteilung der verfügbaren Bandbreite auf alle Klienten sowie adequate Priorisierung des Verkehrs nach Diensten.

- Unterbindung von Rechtsverletzungen

Zusätzlich gelten die Schutzziele und Gefährdungen für Server im allgemeinen.

Abgeleitete Sicherheitsanforderungen

- Gleichmäßige Verteilung der verfügbaren Bandbreite auf alle Klienten sowie adequate Priorisierung des Verkehrs nach Diensten.

- Verwendung geeigneter Queueing Disciplines.

- Unterbindung von Rechtsverletzungen

- Unterbindung des Versands von SPAM-Nachrichten.

- Einschränkung von P2P-Dateiübertragungen auf ein tolerierbares Maß.

Umgesetzte Sicherheitsmaßnahmen

Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen

IC-VPN Gateways

IC-VPN Gateways stellen die Verbindung zwischen dem Freifunk-Netz und anderen Freifunk-Netzen innerhalb des Intercity VPNs (IC-VPN) her. Die Verbindung erfolgt über ein virtuelles Transportnetz. Die zugehörigen Routen werden mittels BGP ausgetauscht. In der aktuellen Konfiguration wird zusätzlich der Verkehr ins Internet via IPv6 zu den "Exit Nodes" anderer Freifunk-Netze geroutet. Konkret erfüllen IC-VPN Gateways die folgenden Aufgaben:

- Peering mit IC-VPN Gateways anderer Freifunk-Netze

- Austausch von Routeninformation via BGP

- Routing von Verkehr zwischen den Freifunk-Netzen

- Namensauflösung für Domänen innerhalb des IC-VPN

- Routing von Internetverkehr (IPv6) zu den Internet Gateways anderer Freifunk-Netze

Schutzziele und Gefährdungen

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

Zusätzlich gelten die Schutzziele und Gefährdungen für Server im allgemeinen.

Abgeleitete Sicherheitsanforderungen

- Übertragene Daten sind vor dem Zugriff Dritter geschützt.

- Die Datenübertragung zu den Bündel-Servern erfolgt mittels verschlüsselter Tunnelverbindungen (End-zu Endverschlüsselung) unter Verwendung von nach heutigem Wissenssand sicherer Verfahren.

- Die Authentizität der Endpunkte wird zum Schutz vor Mann-in-der-Mitte-Angriffen mittels eines asymmetrischen Schlüsselverfahrens sichergestellt.

- Ein zuverlässiger, störungsfreier Betrieb ist gewährleistet.

- Der Ausfall des IC-VPN-Gateways führt nicht zur Störung des restlichen Netzes.

Umgesetzte Sicherheitsmaßnahmen

Bekannte Lücken sowie geplante, zukünftige Sicherheitsmaßnahmen

Bewertung des Gesamtsystems

Welche Risiken ergeben sich aus dem Zusammnenwirken der Teilsysteme?

Mitteilungspflichten

Welche Sicherheitsverletzungen und/oder Störungen würden wir der Bundesnetzagentur mitteilen wollen?